In questo articolo proverò a fare un po’ di chiarezza su tutto quello che è successo.. su Wannacry, l’attacco del 12 maggio e tutto quello che ne è seguito.

Tutto questo prossimamente lo vedremo al cinema perchè è veramente una storia piena di colpi di scena, ma cominciamo dall’inizio.

PREFAZIONE : COSA E’ UN RANSOMWARE?

ATTO 1 : IL FURTO ALLA NSA E WANNACRY

ATTO 2 : L’ATTACCO INFORMATICO

ATTO 3 : LE CONTROMISURE DI MICROSOFT

GRAN FINALE : I BUONI VINCONO E FERMANO L’INFEZIONE

SPIEGAZIONE TECNICA : COME E’ POSSIBILE CHE REGISTRARE UN DOMINIO BASTI A BLOCCARE UN ATTACCO?

NOTA DEL REDATTORE : COME POSSO DIFENDERMI?

PREFAZIONE : COSA E’ UN RANSOMWARE?

Partiamo dalle basi. Ransomware. E’ una parola che purtroppo sentiamo sempre di più nei telegiornali e nel web.. ma di che si tratta?

Un ransomware è un particolare tipo di malware (ovvero sofware malevolo) che chiede un riscatto (ransom in inglese) per essere rimosso.

Uno dei più famosi ransomware è Cryptolocker, questo malware si è diffuso moltissimo nei pc con sistema operativo Windows attraverso allegati infetti inviati via mail e la sua azione è particolarmente dannosa in quanto cripta i contenuti del pc infetto fino a quando non viene pagato il riscatto.

Domanda classica, se pago il riscatto poi ottengo i miei dati come prima? Generalmente sì altrimenti il gioco si ferma.

Se si diffondesse una notizia che con il riscatto non si ottiene nulla allora nessuno pagherebbe più.

Si tratta della vera novità degli ultimi anni degli attacchi informatici, in quanto gli hacker con questo tipo di infezione riescono ad ottenere un ritorno economico non indifferente. Questo tipo di attacchi si stanno diffondendo sempre di più nella rete, stanno diventando sempre più pericolosi e ne sentiremo sempre più parlare.

ATTO 1 : IL FURTO ALLA NSA E WANNACRY

Wannacry è l’ultimo di questo tipo di ransomware ed ha delle caratteristiche davvero innovative che ne hanno consentito una rapidissima diffusione.

E’ un worm!

Ovvero è in grado di autoriprodursi su tutti i computer che trova nella rete.

A differenza dei classici malware, basta che qualcuno nella nostra rete venga infettato perchè Wannacry provi ad infettare anche tutti gli altri computer collegati nella stessa rete sfruttando una falla di Microsoft scoperta dalla NSA (National Security Agency) sul protocollo SMB versione 1 (porta 445), in pratica il protocollo di condivisone file.

Anzi l’Agenzia di Sicurezza Americana ha altre responsabilità in merito dato che ha scoperto questa falla tempo fa e non l’ha comunicata a Microsoft ma ha pensato bene di sviluppare un sistema per sfruttarla chiamato Eternalblue.

Il problema è che un gruppo di hacker (Shadow Broker) ha trafugato delle informazioni alla NSA tra cui questo tool di attacco e ha diffuso le informazioni in rete.

Solo allora è stato comunicato a Microsoft che vi era una falla di sicurezza nel protocollo SMB.

Analizzando Eternalblue è stato possibile realizzare Wannacry.

ATTO 2 : L’ATTACCO INFORMATICO

Il giorno 12 maggio è stato sferrato un grosso attacco informatico a scala mondiale sfruttando la problematica sul protocollo SMB.

Tramite una ricerca attraverso Shodan pare che i computer con aperta la porta 445 siano ben 2.307.166! Di questi 2 milioni ben 1,34 milioni sarebbero ancora sprovvisti della patch correttiva.

Atraverso questo attacco sono stati infettati migliaia di computer (quasi 300 mila al giorno 20 maggio 2017) come potete vedere dalla mappa degli attacchi, rendendo questo attacco uno dei maggiori contagi informatici mai avvenuti.

Inoltre Wannacry può infettare i computer anche per il classico modo, ovvero tramite mail contenenti finte fatture, note di credito, bollette o CV.

In questo caso la superficialità dell’utente è la responsabile dell’infezione.

Il problema più grosso è che poi Wannacry, tramite scansione dei computer vulnerabili in rete si diffonde in automatico nella rete interna su tutti i computer vulnerabili che trova.

ATTO 3 : LE CONTROMISURE DI MICROSOFT

Mamma Microsoft non ha capito subito che questa falla era una bella rogna… probabilmente una delle più grosse falle di sicurezza dei sistemi operativi Microsoft.

Infatti si è limitata alla procedura standard.. ovvero patch di sicurezza e nessuno se ne accorge.

La falla infatti era già stata sistemata con una patch di Microsoft il 14 marzo 2017 ma solo per i sistemi operativi supportati… il grosso problema è che ci sono migliaia di computer con sistemi operativi obsoleti per cui Microsoft non rilascia più aggiornamenti.

E questo è il caso di Nissan, Renault e altre aziende che negli stabilimenti di produzione utilizzano sistemi con Windows XP.

Tutti questi computer, se esposti direttamente ad internet, non avevano alcuna protezione.

Anche se c’è da sottolineare che la mancanza di un firewall di protezione sulla porta 445 è una disattenzione davvero grande soprattutto per aziende di una certa portata, per cui spero davvero che queste aziende non si siano infettate tramite attacco diretto ma tramite una mail di phising o altro… altrimenti sarebbe davvero una grossa negligenza da parte degli amministratori di rete.

Il 13 maggio 2017, un giorno dopo l’attacco, Microsoft si è finalmente resa conto che la situazione le era sfuggita di mano è ha inusualmente fornito, tramite un download dal Microsoft Update Catalog, un aggiornamento di sicurezza volto a eliminare la vulnerabilità anche da versioni di Microsoft Windows non più supportate, ad esempio Windows XP, Windows 8, e Windows Server 2003.

GRAN FINALE : I BUONI VINCONO E FERMANO L’INFEZIONE

E qui c’è il colpo di scena.

Il 13 maggio 2017 mentre l’attacco stava mietendo vittime a più non posso un ricercatore della MalwareTech analizzando il codice di Wannacry si è accorto che vi erano continue chiamate ad uno specifico indirizzo internet : iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Il dominio era libero… il ricercatore allora ha chiesto ad un collega di verificare se per caso il nome del dominio era casuale e cambiava ad ogni installazione di Wannacry o dopo qualche minuto.

Visto che il nome del dominio era sempre quello ha pensato bene di registrarlo.

A quel punto il virus si è fermato. Stupore, incredulità e gioia.. come racconta lo stesso ricercatore nel blog di MalwareTech dal titolo “Come accidentalmente bloccare un cyber-attacco globale“.

SPIEGAZIONE TECNICA : COME E’ POSSIBILE CHE REGISTRARE UN DOMINIO BASTI A BLOCCARE UN ATTACCO?

Sembra una storia assurda ma è reale.

E la spiegazione è molto più semplice di quello che si pensa.

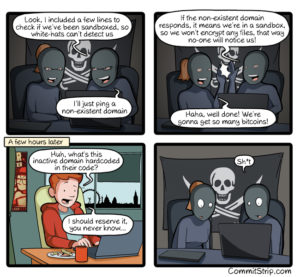

Questa fumetto che circola su Facebook è davvero divertente ed esplicativo.

Sostanzialmente, la presenza del dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com è un vero e proprio interruttore che permette di abilitare o disabilitare Wannacry rendendolo inoffensivo.

I malware in generale sono fatti in modo di non essere facilmente decifrabili. Una delle contromisure più frequentemente adottate è quella di “disattivarsi” quando sono in esecuzione in un ambiente controllato, nelle cosiddette “sandbox” o macchine virtuali.

Che significa? Se si prova ad installare Wannacry in un ambiente di test non proverà a crittografare i file perchè si rende conto di essere in un ambiente controllato e non vuole far scoprire come fa a crittografare il nostro ambiente.

Cuckoo Sandbox è uno dei framework più utilizzati per questo scopo, è sufficiente dargli in pasto un file sospetto e otteremo dei risultati dettagliati che illustrano esattamente cosa il malware va a fare.

Wannacry per difendersi dai controlli delle sandbox tenta di contattare un indirizzo internet assurdo che sa per certo non essere esistente (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), sapendo che gli ambienti di sandbox simulano di essere online rispondendo a qualunque richiesta di connessione, per non far “capire” al malware di essere “rinchiusi” in una gabbia.

La registrazione del dominio ha fatto sì che il ransomware, prima di attivarsi, contattasse il server pensando così di essere “sotto analisi” e disattivandosi, con l’intendo di nascondersi e non farsi studiare… cosa che ha permesso appunto di bloccare questa micidiale ondata d’infezioni.

NOTA DEL REDATTORE : COME POSSO DIFENDERMI?

Per prima cosa verifica se il tuo sistema ha già la patch MS17-010 installata.

Se non lo fosse installata subito da qui MS17-010 oppure qui nel caso si tratti di un sistema non più supportato come XP, Vista o 2003.

Altra cosa… chiudi la porta 445 dall’esterno. Non ha alcun senso esporre la condivisione dei file al mondo intero.

Se non hai nessun firewall (ma anche il router della tua ADSL ha probabilmente un minimo di funzionalità di port blocking) disabilita il protocollo SMBv1

Per fare questo è sufficiente seguire i seguenti passaggi :

- Esegui “regedit”

- Trova la chiave

HKLM \ System \ CurrentControlSet \ Services \ LanmanServer \ Parameters

- Verifica il valore della chiave “REG_DWORD “con il nome di “SMB1”

- Impostare il valore a 0 per disattivare SMB 1.0, oppure posto a 1 per riattivare SMB 1.0.

- Riavviare il computer.

E per finire… aggiornate sempre vostri sistemi operativi e soprattutto non aprire mail dagli sconosciuti…

Leave A Comment